攻撃者がユーザーから機密情報を盗むコードを挿入するという組織的な攻撃により、少なくとも 5 つの Chrome 拡張機能が侵害されました。

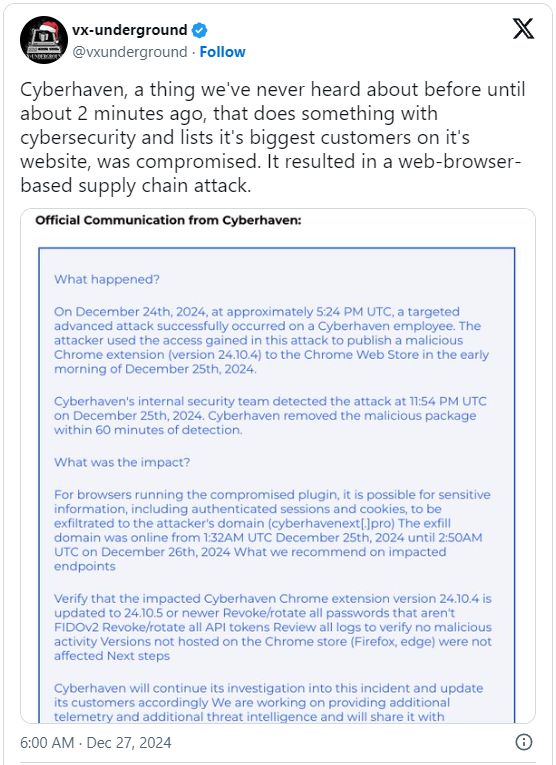

ある攻撃は、データ損失防止会社 Cyberhaven によって明らかにされ、Google Chrome ストアの管理者アカウントに対するフィッシング攻撃が成功した後、12 月 24 日に顧客に侵害について警告しました。

Cyberhaven の顧客には、Snowflake、Motorola、Canon、Reddit、AmeriHealth、Cooley、IVP、Navan、DBS、Upstart、Kirkland & Ellis などが含まれます。

ハッカーは従業員のアカウントをハイジャックし、Cyberhaven 拡張機能の悪意のあるバージョン (24.10.4) を公開しました。これには、認証されたセッションと Cookie を攻撃者のドメイン (cyberhavenext(.)pro) に流出させるコードが含まれていました。

Cyberhaven の社内セキュリティ チームは、悪意のあるパッケージを検出してから 1 時間以内に削除したと同社が顧客に宛てた電子メールで述べています。

拡張機能のクリーン バージョン v24.10.5 が 12 月 26 日に公開されました。最新バージョンへのアップグレードとは別に、Cyberhaven Chrome 拡張機能のユーザーは、FIDOv2 以外のパスワードを取り消し、すべての API トークンをローテーションし、ブラウザー ログを確認することをお勧めします。悪意のある活動を評価するため。

さらに多くの Chrome 拡張機能が侵害される

Cyberhaven の暴露を受けて、Nudge Security の研究者 Jaime Blasco 氏は、攻撃者の IP アドレスと登録ドメインに焦点を当てて、さらに調査を進めました。

Blasco 氏によると、拡張機能に攻撃者からのコマンドを受信させる悪意のあるコード スニペットが、ほぼ同時に他の Chrome 拡張機能にも挿入されたとのことです。

- インターネット VPN – 安全なブラウジングのための無料、暗号化された無制限の VPN。 (10,000ユーザー)

- VPNシティ – AES 256 ビット暗号化とグローバルサーバーをカバーするプライバシー重視の VPN。 (50,000ユーザー)

- 声 ・アンケートやPC利用データ提供などでポイントが貯まる報酬型サービス。 (40,000ユーザー)

- オウムの話 – テキストとシームレスなメモ作成に特化した情報検索ツール。 (40,000ユーザー)

ブラスコ さらに多くのドメインが見つかりました これらは他の潜在的な被害者を示していますが、悪意のあるコード スニペットが含まれていることが確認されたのは上記の拡張子のみです。

これらの拡張機能のユーザーは、ブラウザから拡張機能を削除するか、発行者がセキュリティ問題を認識して修正したことを確認した後、12 月 26 日以降に発行される安全なバージョンにアップグレードすることをお勧めします。

よくわからない場合は、拡張機能をアンインストールし、重要なアカウントのパスワードをリセットし、ブラウザーのデータを消去し、ブラウザーの設定を元のデフォルトにリセットすることをお勧めします。